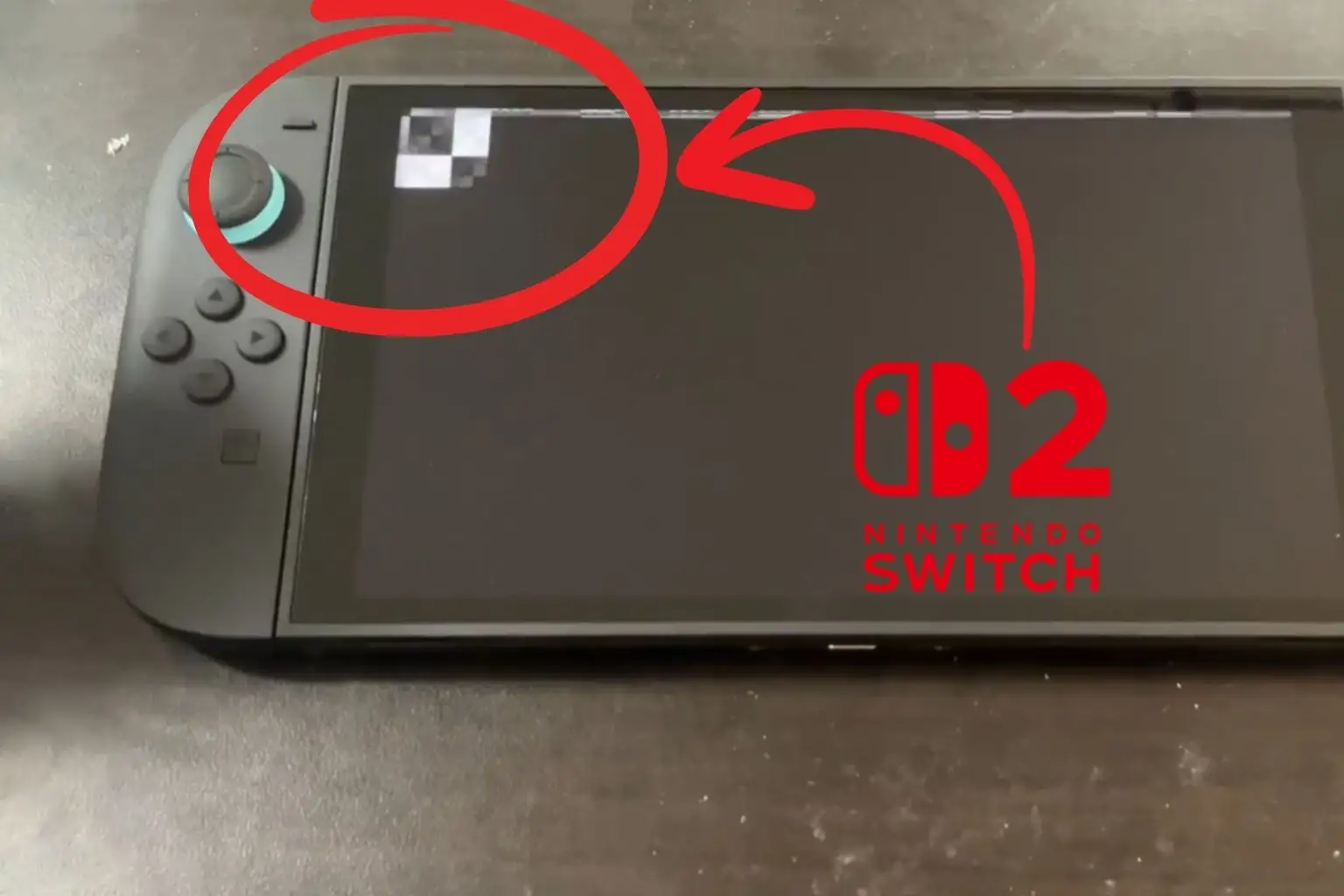

Un nuevo exploit de tipo ROPchain en el modo userland fue descubierto en la Nintendo Switch 2, apenas el mismo día de su lanzamiento oficial: 5 de junio de 2025. La hazanña fue documentada por el investigador David Buchanan (@retr0.id), conocido por su trabajo en seguridad y homebrew.

¿Qué significa un exploit ROPchain en la Switch 2?

Este tipo de exploit aprovecha la técnica de Return-Oriented Programming (ROP), una estrategia avanzada para ejecutar código no autorizado encadenando fragmentos ya existentes en la memoria del sistema. En este caso, el exploit opera en el espacio de usuario (userland), lo que significa que no afecta el sistema central o kernel de la consola.

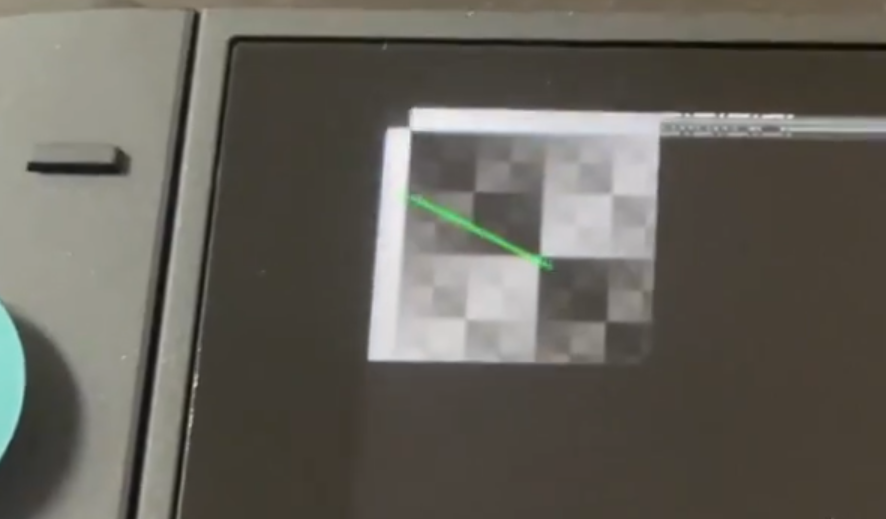

Aunque la demostración no ejecuta código nativo, el exploit permite mostrar gráficos personalizados desde el framebuffer, según demostró Buchanan en un video breve que ya circula por redes. Si bien por ahora no se traduce en aplicaciones funcionales, abre la puerta a futuros desarrollos de homebrew, emuladores o herramientas de depuración.

Ventajas, riesgos y lo que puede venir

Entre los posibles beneficios están:

- Desarrollo de software casero (homebrew)

- Preservación de juegos o parches comunitarios

- Personalización de la consola por parte de los usuarios

Pero también hay riesgos:

- Piratería de videojuegos

- Posible daño al sistema si el exploit se usa mal

- Ventajas injustas en modos multijugador si se explotan vulnerabilidades

Nintendo probablemente ya esté trabajando en un parche para cerrar esta brecha. Sin embargo, como siempre ocurre en estos casos, la discusión entre libertad del usuario y seguridad del desarrollador está servida.

El impacto inmediato en la escena

Lo más notable de este hallazgo es su velocidad. Lograr un ROPchain funcional en el día 1 de lanzamiento no es común. En parte, esto podría deberse a similitudes estructurales entre la Switch original y su sucesora, lo que habría facilitado parte del trabajo.

El exploit mostrado no permite ejecutar código arbitrario, pero el simple hecho de interactuar con la memoria gráfica demuestra que el sistema no es completamente cerrado, y que ya existe un punto de entrada para exploraciones futuras.

En el video compartido por SwitchTools y Buchanan, se observa una animación de tipo “framebuffer graphics demo” en la pantalla de la Switch 2, generada por este exploit. Si bien no es práctico aún, marca un hito técnico y una señal de alerta para Nintendo.

Fuente original del exploit: perfil de retr0.id en Bluesky